关于如何轻松使用 Azure AD 认证配合 Cloudflare Teams 的 WebSSH 登录你的腾讯轻量服务器那档事

封面图: 曙光 Pixiv ID: 92492136 Member: Aurora

论如何重新定义“轻松”(或许标题应该用书名号?

Q:就题目描述来看,这么复杂的过程有什么用?

A:通过 Azure AD 登录认证,并且使用 Cloudflare Tunnel 隧道连接 SSH 此时通过关闭 SSH 端口,基本可以一定程度上遏制非法入侵行为,同时可以记录登录 IP 以及相关事件记录以确保安全性

大致上,这篇文章将会介绍三个主要部分,和一个简单的硬核推广

注意:本教程仅适用大部分 Linux 设备,以及安装有 SSH 功能的 Windows 设备,虽然 Cloudflare Teams 服务提供 50 个成员的免费额度,但是需要绑定一种支付方式到 Cloudflare 才能开启 Cloudflare Teams 服务

主要部分

- 为 Cloudflare Teams 添加 Microsoft Azure AD SSO 登录方法

- 在服务器上面安装 Cloudflare Tunnel 并且配置使用 Cloudflare 渲染 WebSSH

- 设置短期证书进行安全的快速登录

硬核推广

参考文档

Cloudflare Docs:

- Microsoft Azure AD® · Cloudflare for Teams documentation

- Render an SSH client in a browser · Cloudflare for Teams documentation

- Configure short-lived certificates · Cloudflare for Teams documentation

虽上述三篇文档如只需完成目标已经足够了,但是都是英语文档,且存在常见细节补充需求,故旧事重提

为 Cloudflare Teams 添加 Microsoft Azure AD SSO 登录方法

相关链接:

准备 Cloudflare Teams

注意:Cloudflare Teams 虽然拥有免费套餐,但是必须在 Cloudflare 绑定一个支付方式,否则无法设置 Cloudflare Teams

打开上述 Cloudflare for Teams 链接,点击登录,将会跳转至熟悉的 Cloudflare 管理界面,此时点击一个域名并且而点击 Acess 即可进入

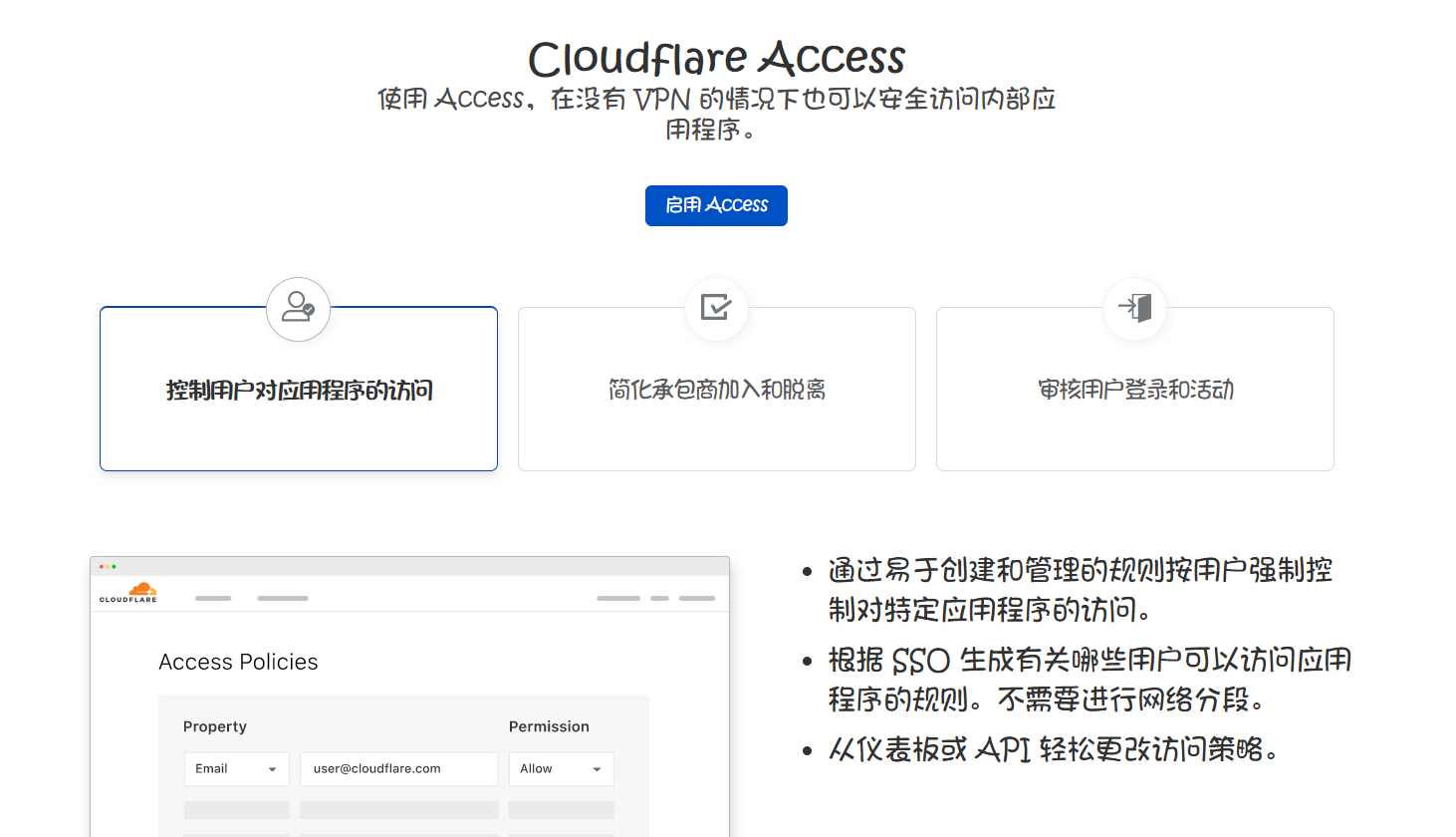

这里如果是第一次使用 Access 则会看到如下页面,点击启动 Access 即可

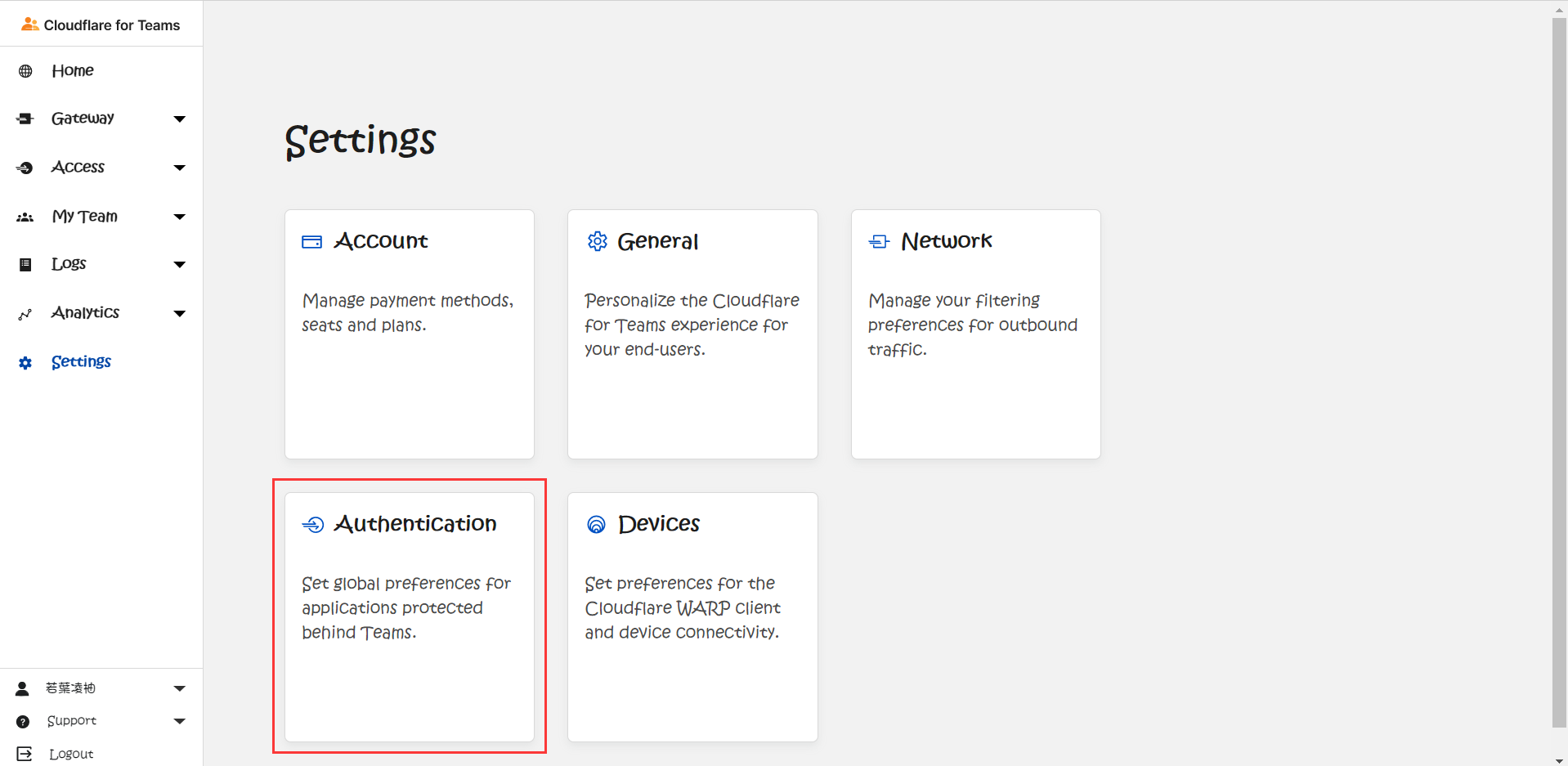

这时将会跳转到 Cloudflare Teams 页面,此时按照流程完成设置,选择 Settings 并且点击 Authentication

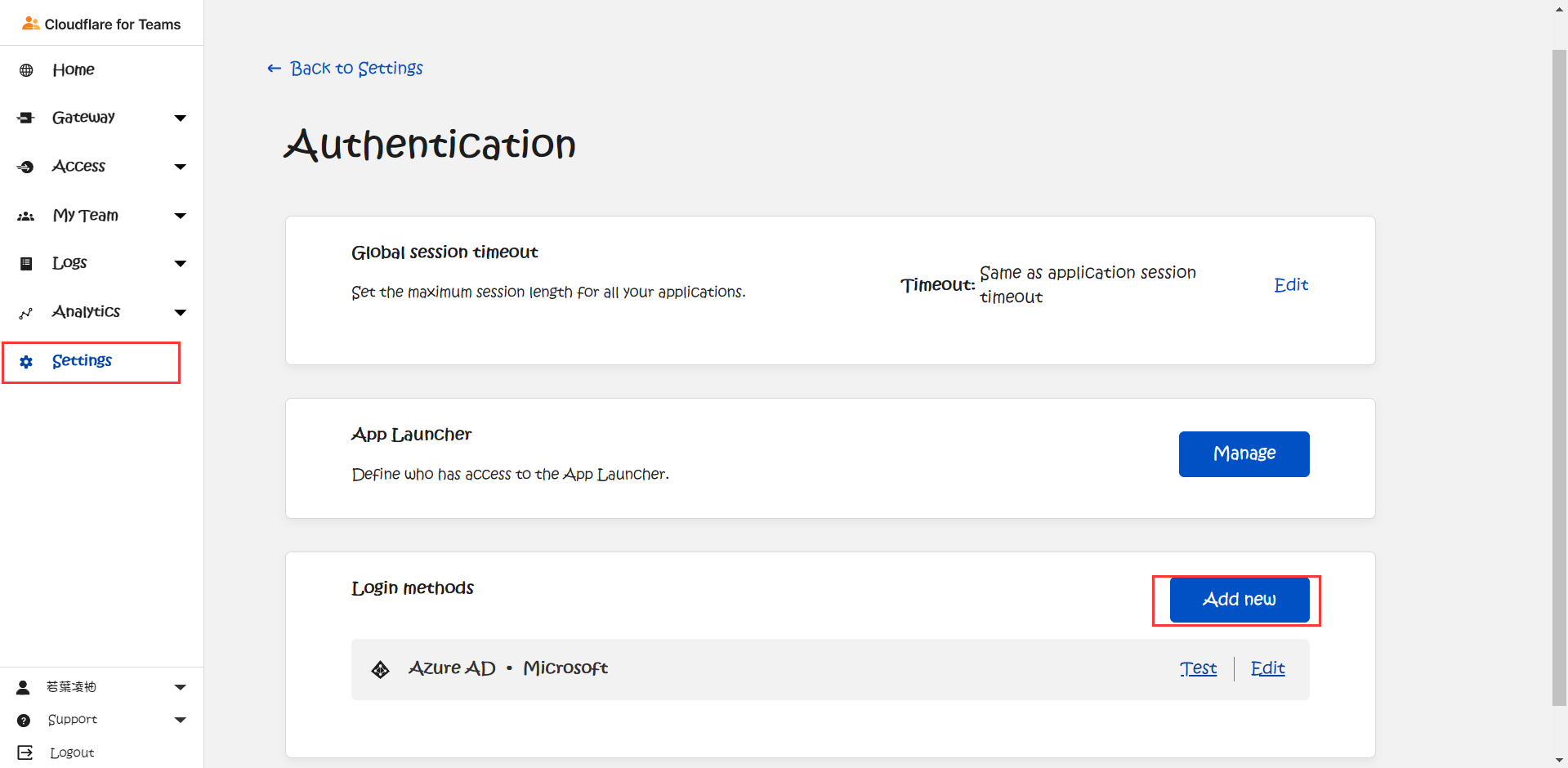

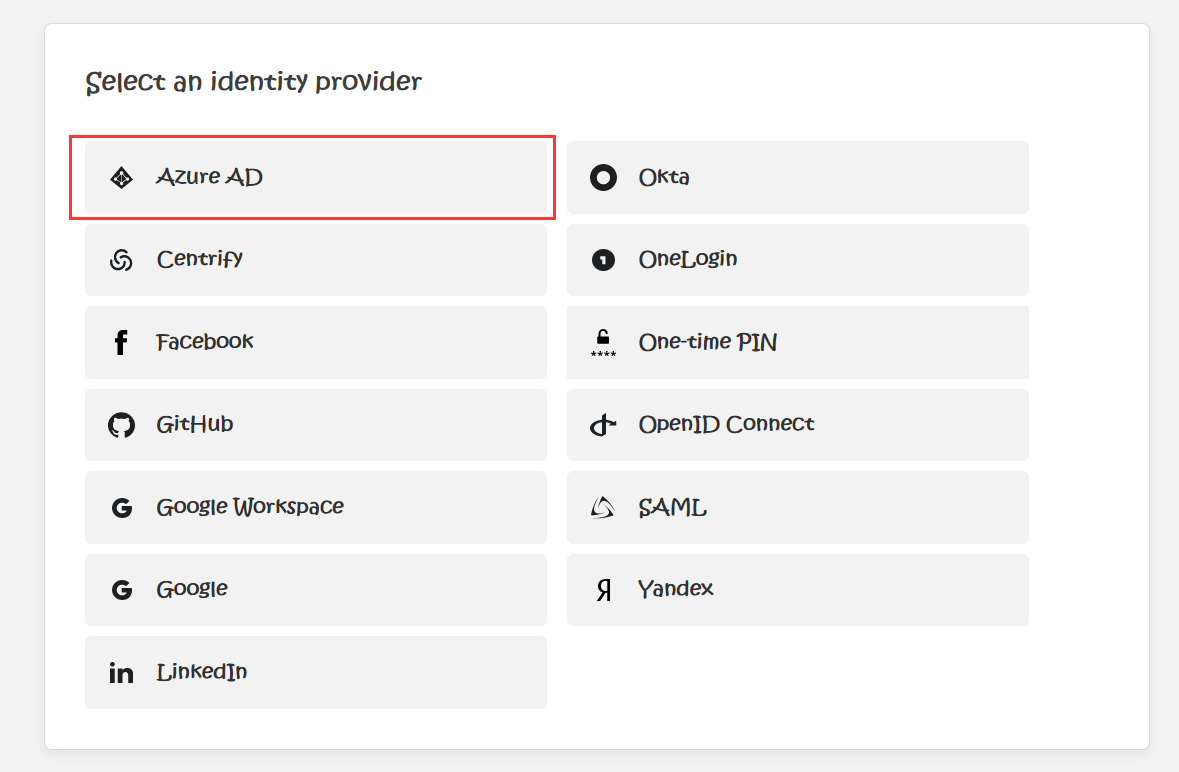

进入页面后点击位于 Login methods 下的 Add new 且如下图选择 Azure AD 即可(演示使用的 Cloudflare Teams 由于已经添加过验证方法因此已经显示有 Azure AD 选项,此时没有显示应是正常的)

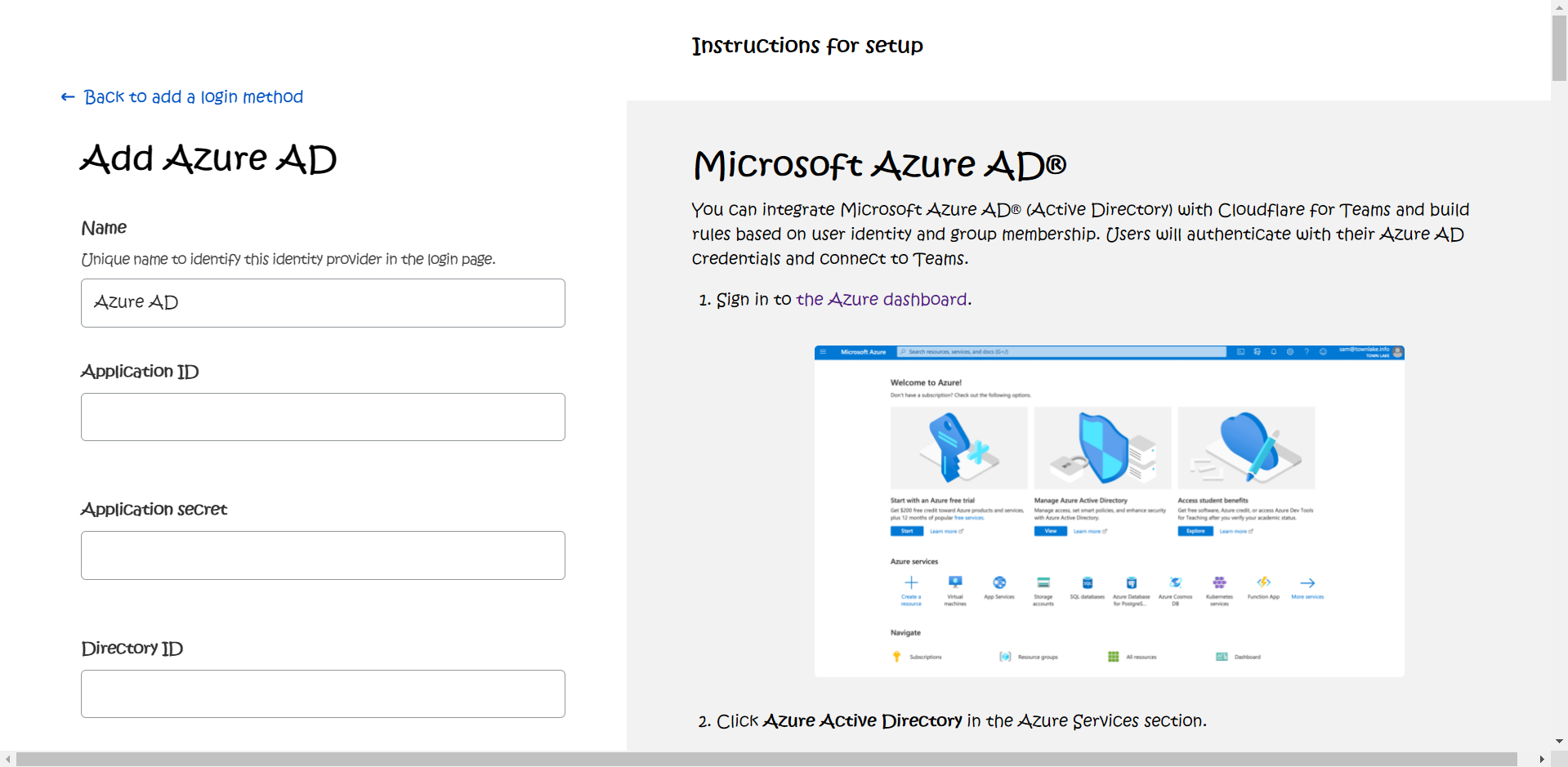

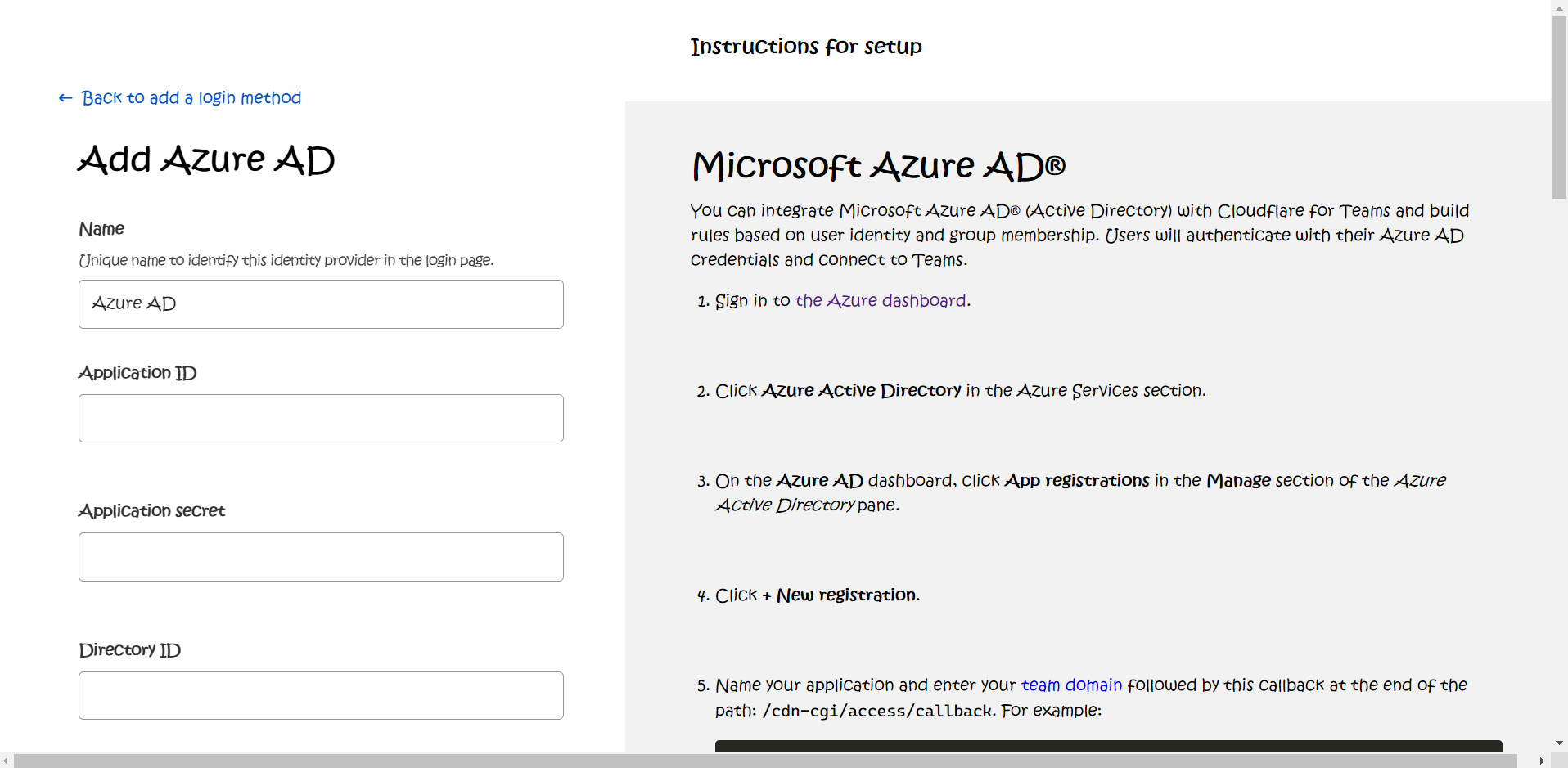

选择后可以看到熟悉的填写要求,以及一篇简易的文档

如上图 Name 对应登陆方式名称, Application ID 对应 Azure AD 中的 应用程序(客户端) ID ,Application secret 对应 客户端密码 ,Directory ID 对应 目录(租户) ID (这里只是稍作对应介绍,下面将描述如何创建 Azure AD 应用)

创建一个 Azure AD 应用程序

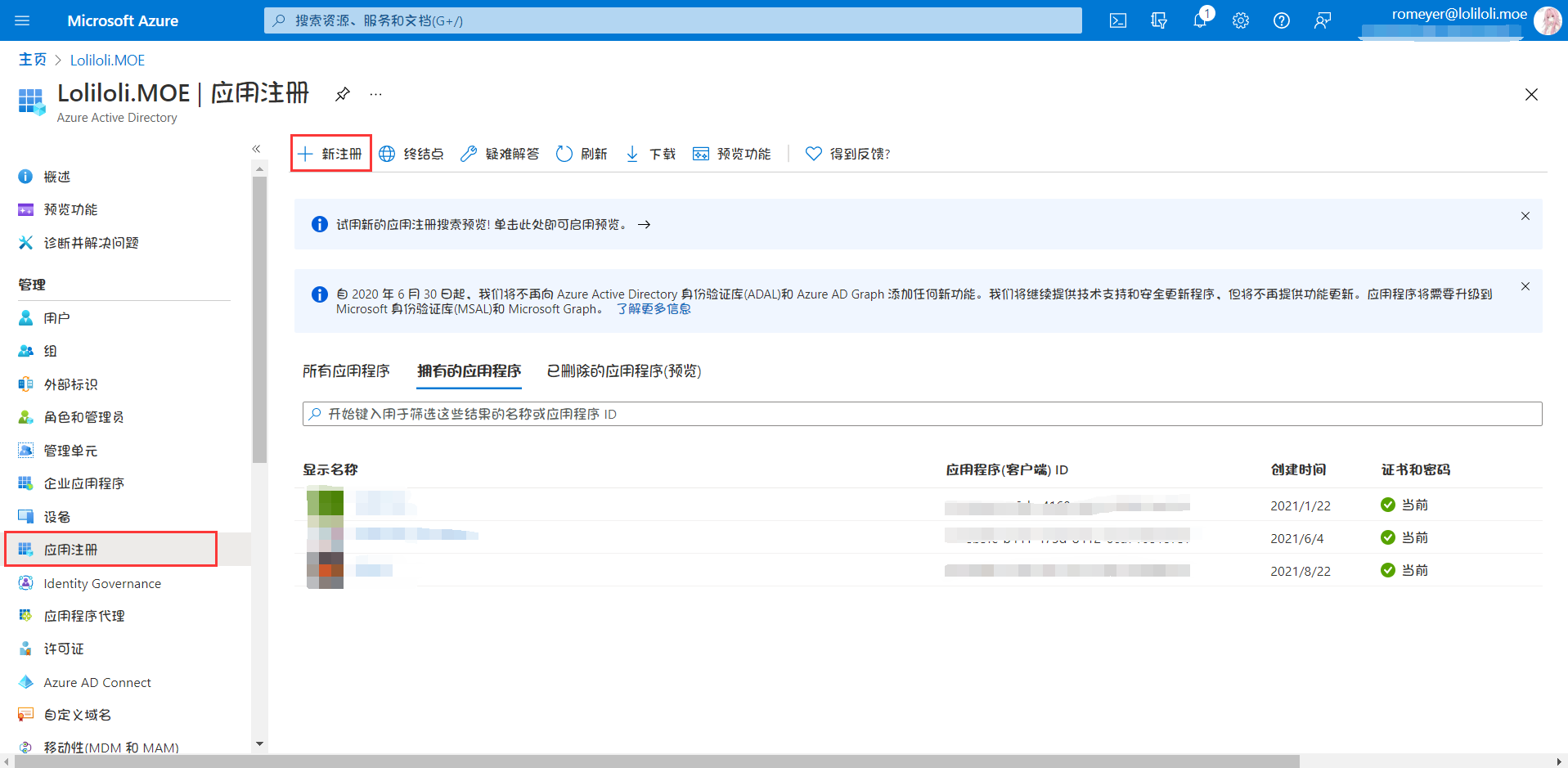

进入 Azure AD 后,如下点击应用注册,并且在界面点击 新注册

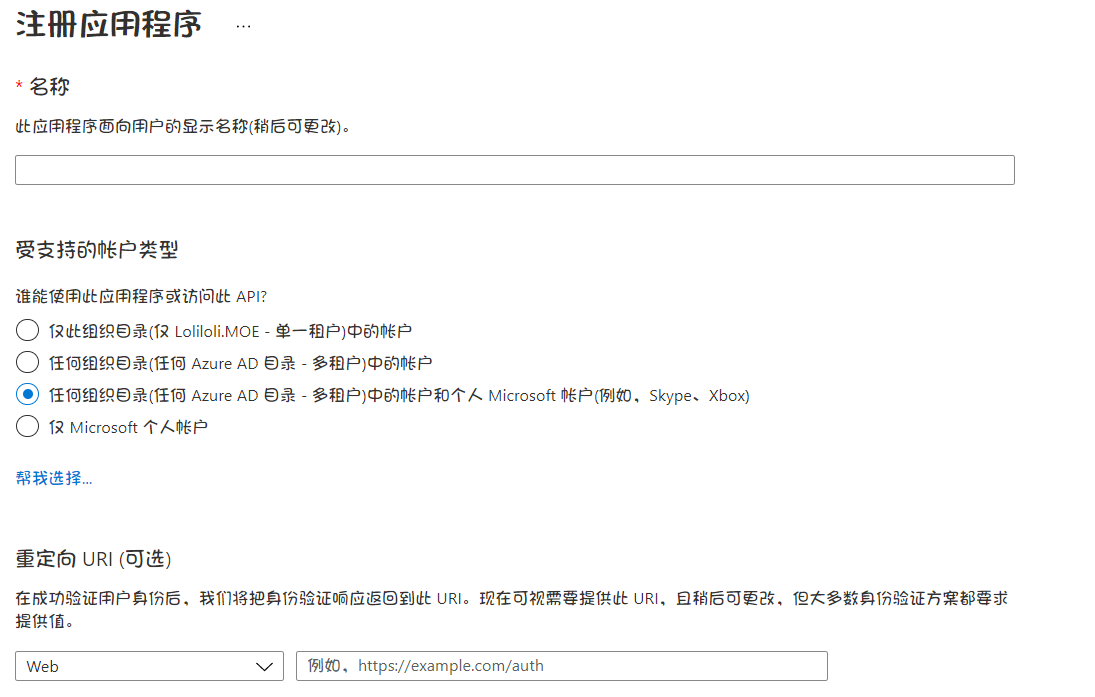

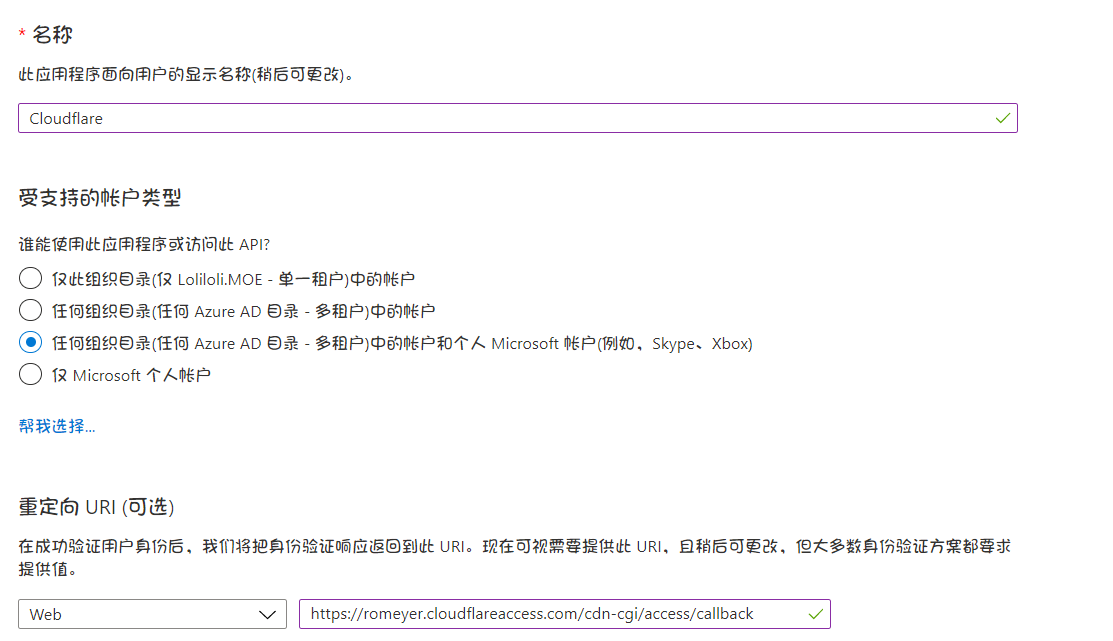

进入后界面如下图,写入需要的任意应用名称,且在 重定向 URI 中写入重定向链接(如下)

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callback

# 此处 <your-team-name> 为你的 Cloudflare Teams 租户名称

注意:Cloudflare Teams 的租户名称为最初设置的名称,如遗忘或者需要重新设置,点击 Settings 下的 General 即可查看和设置

即如下例即可(请勿直接填写,按照上方所属需求填写方可有效,否则无效)

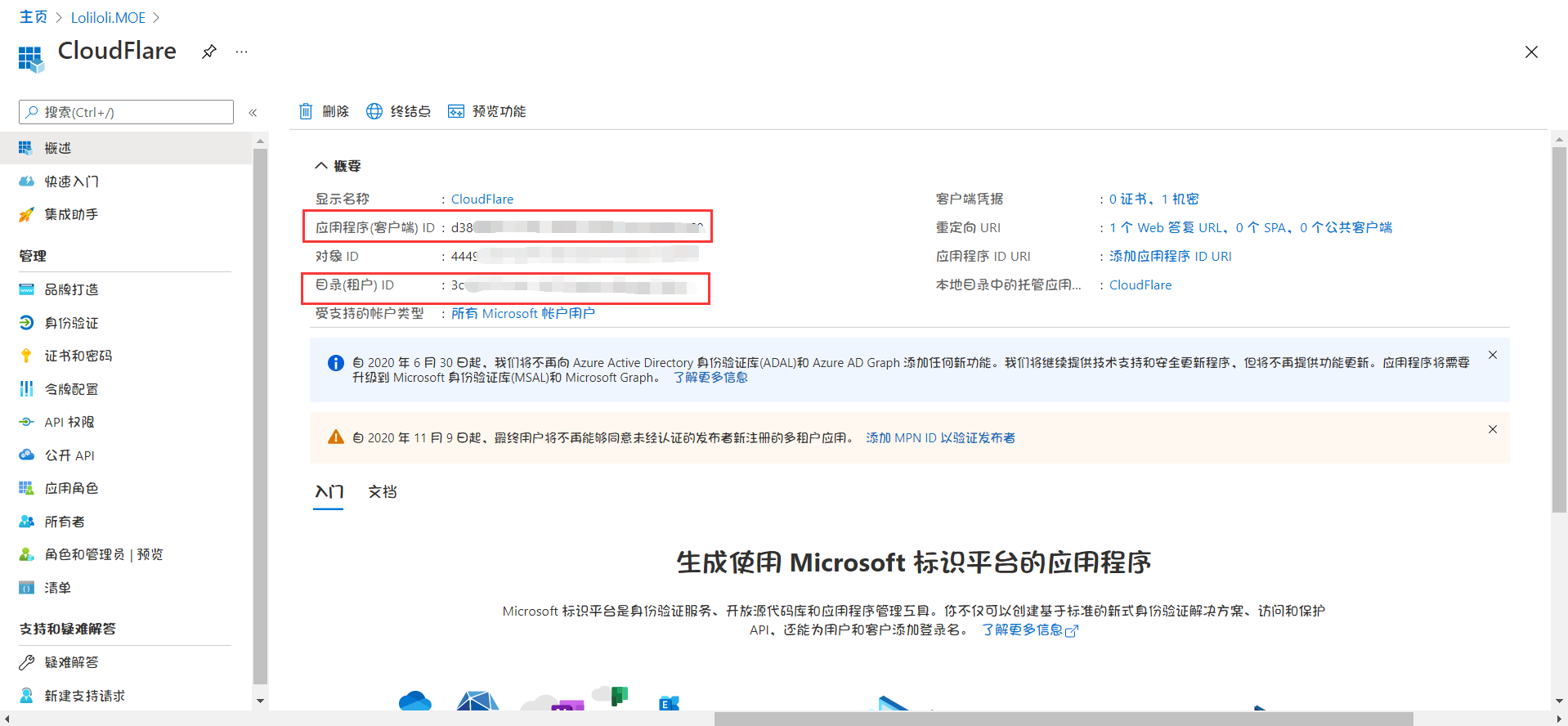

填写完毕后,点击注册即可,完成注册后将会看到如下页面,此时需要获取 应用程序(客户端) ID 、目录(租户) ID 以及 客户端密码

如下图框选位置为 应用程序(客户端) ID 以及目录(租户) ID

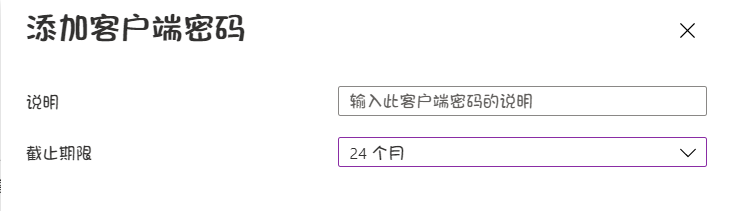

选择菜单栏的 证书和密码 并在对应界面点击 新客户端密码

选择过期时间为 24 个月,并且点击添加(如需设置更长时间,可以自寻方法)

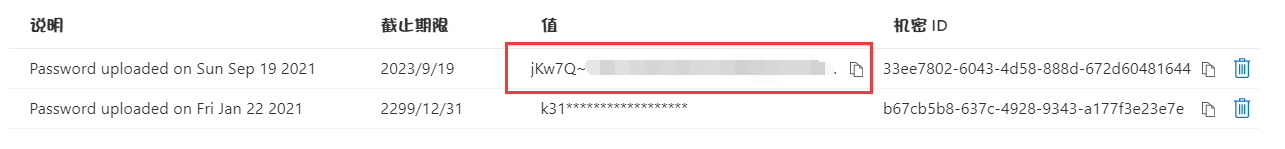

此时可以看到下图框选区域,为 客户端密码 ,点击复制即可(这里的机密值请妥善保存,且不应泄露,避免额外的意外情况发生,机密值仅在创建时显示,刷新后将被隐藏)

到此步骤,你应该已经获取到上述需求的三个值了,接下来则需要为该应用添加相应 API 且授予权限

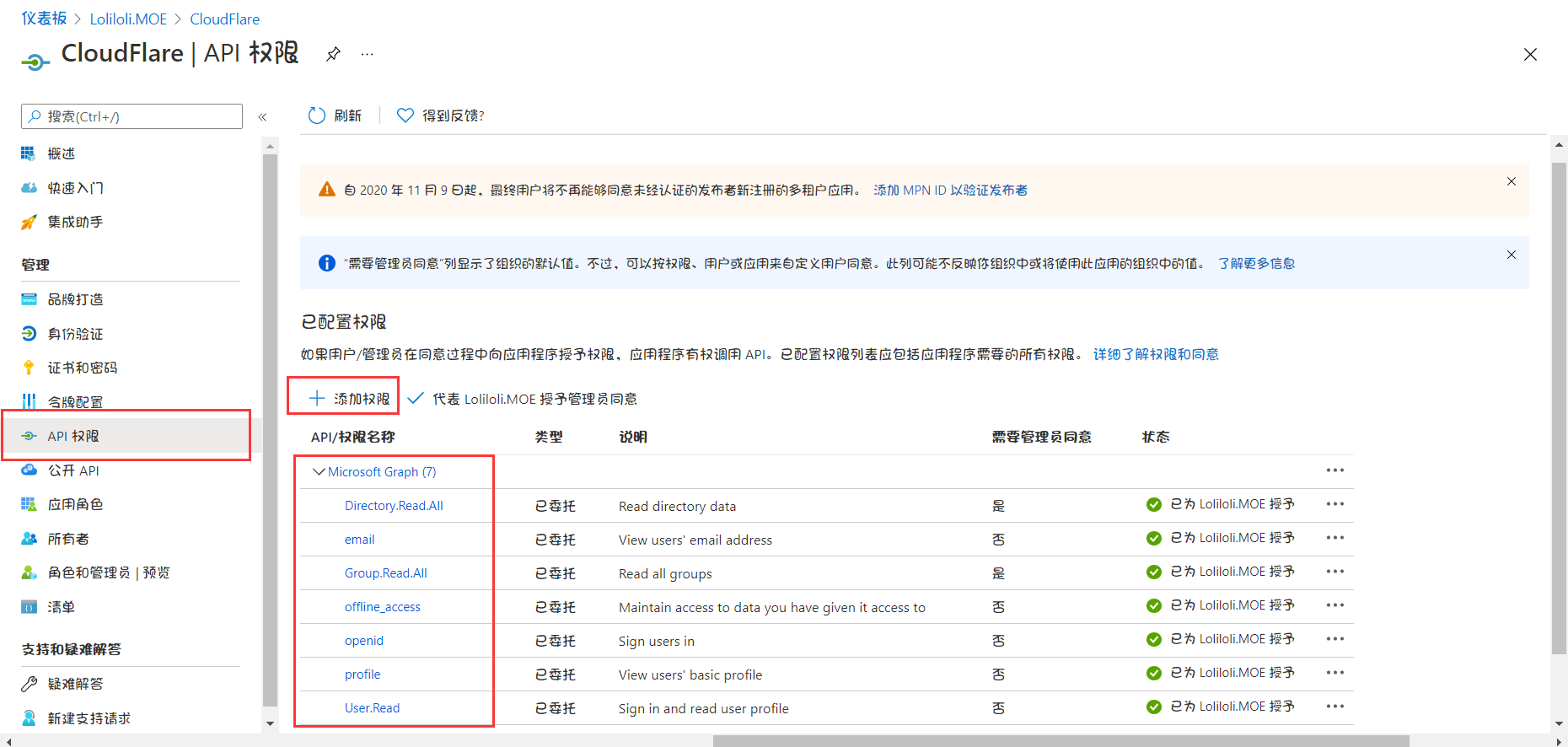

选择菜单栏 API 权限

点击相关页面 添加权限 再点击 Microsoft Graph 如下图选择 委托的权限 并在搜索框中分别搜索勾选下述权限

以下为需要寻找并且授予的权限

email

openid

profile

offline_access

User.Read

Directory.Read.All

Group.Read.All

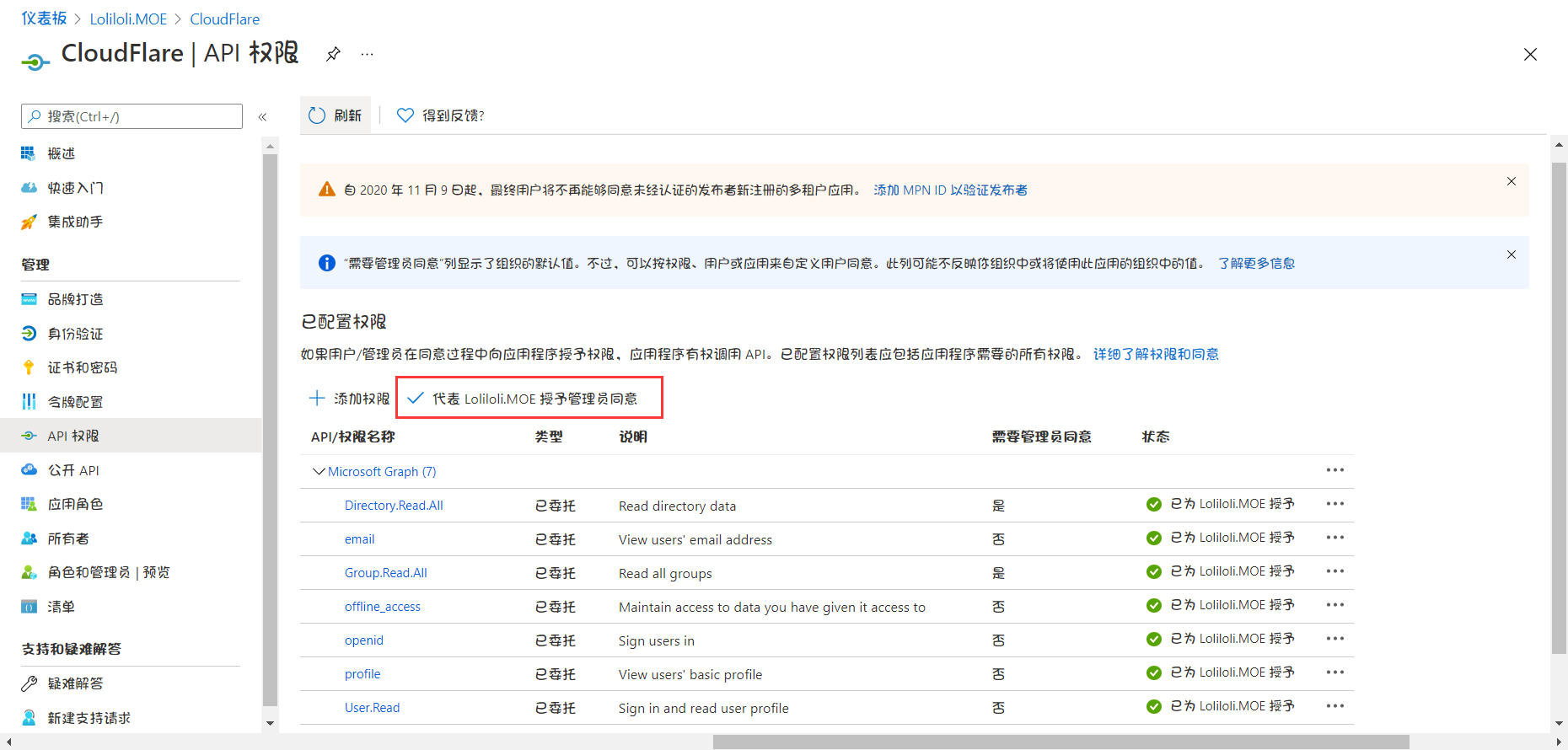

选择完毕后,点击添加权限,确认无误后,点击 代表 You Directory Name 授予管理员同意 (此处 You Directory Name 字面意思,意为你的租户名称)

注意:此时如果你使用的全局管理员账户完成的应用创建,则该选项为可选状态直接点击即可,若使用非管理员账户进行了应用创建,则请登录管理员账户并且在该页面授予权限

设置 Azure AD 验证方法

上述步骤完成后,接下来回到如下页面,直接写入 Name 、Application ID、 Application secret 及 Directory ID 值

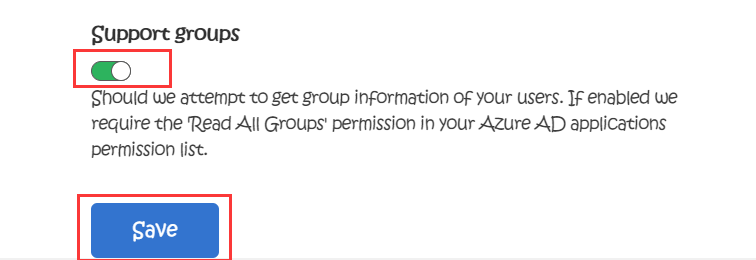

勾选 Support groups(对于组的支持)并且点击 Save 保存

注意:这里对于组的支持为对于 Azure AD 组的支持,此操作将会允许获取 Azure AD 组相关信息,需要对于组的读取权限(上述步骤已经添加)

设置 Azure AD 组信息到 Cloudflare Teams

点击 Azure AD 菜单中组选项,在页面中可以看到组名称及对应对象ID获取 Azure AD 组对象ID即可

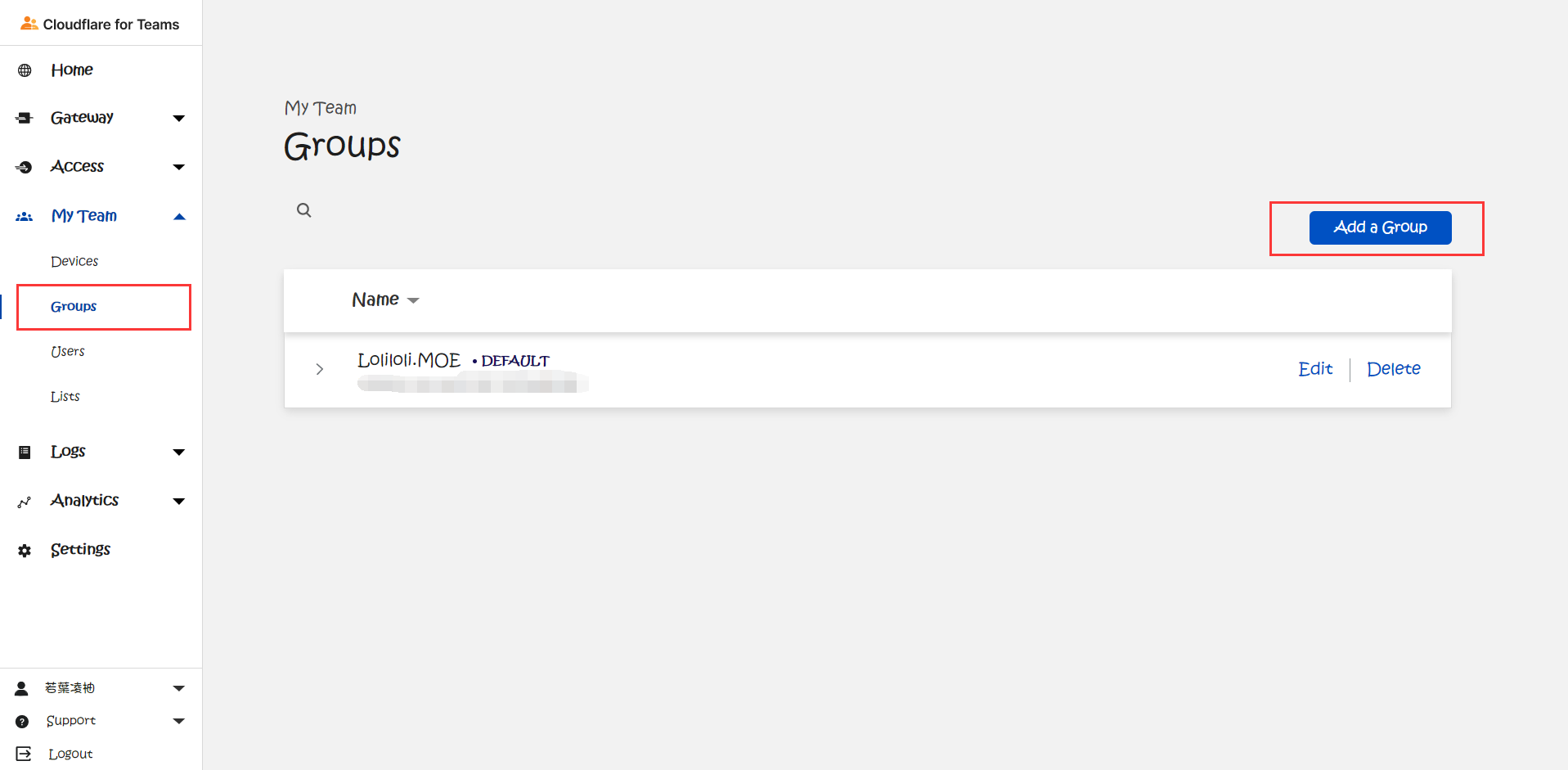

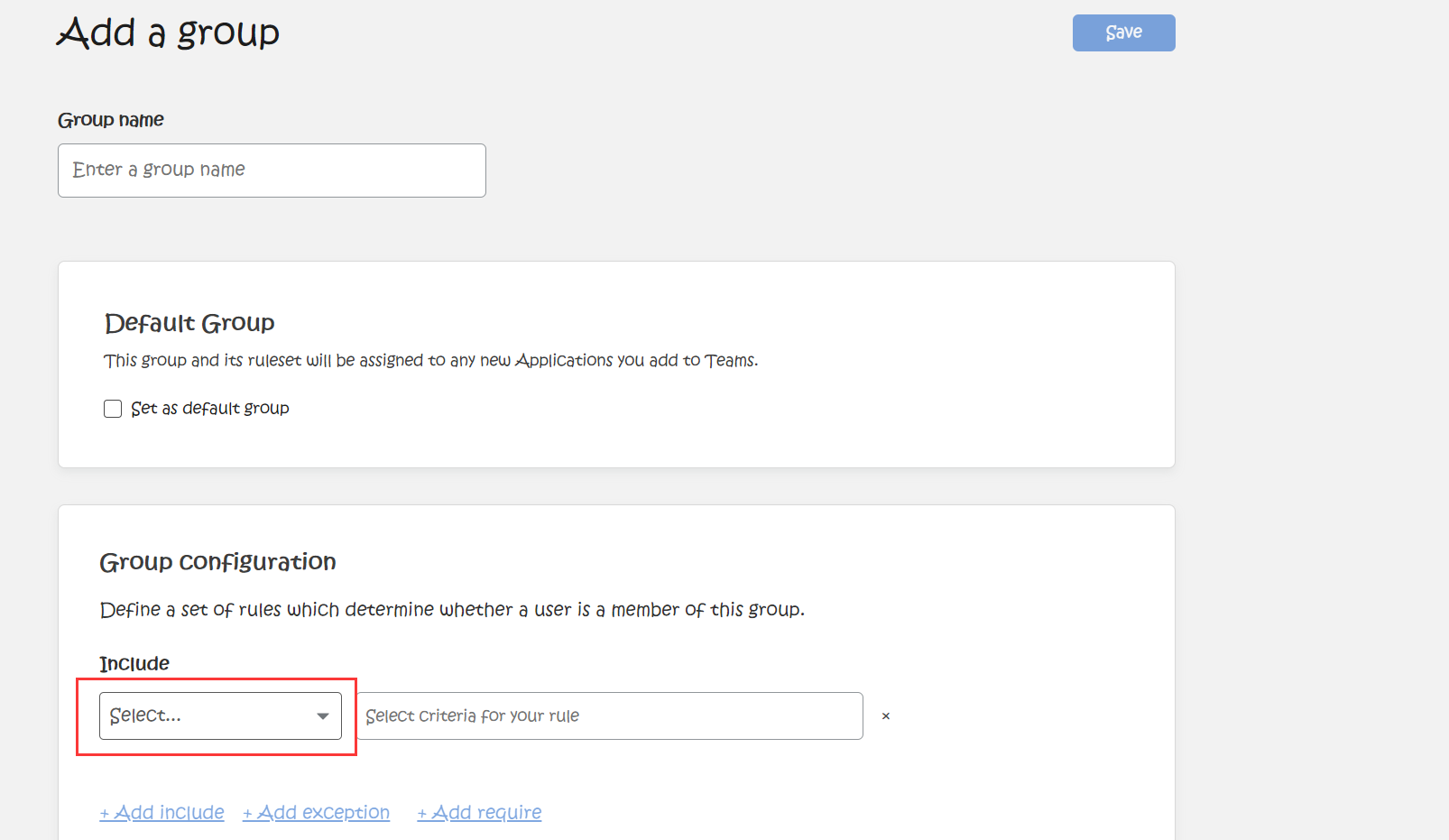

回到 Cloudflare Teams 如下图选择 Groups 并且点击 Add a Group

填写名称(按需求填写,可随意填写)选择如下图下拉框底部 Azure Group 选项,并在后面方框中填入上面获取的 Azure 组对象 ID ,确认无误点击 Save 保存即可

在服务器上面安装 Cloudflare Tunnel 并且配置使用 Cloudflare 渲染 WebSSH

这里的工作将会分为两部分,一部分在服务器上完成,另一部分在 Cloudflare Teams 完成

安装 Cloudflare Tunnel 完成相关配置并且设置守护进程

这里首先通过 SSH 登录服务器,此时你可以考虑使用如 PuTTY 类似的工具直接登录服务器或者在腾讯云控制台登录(前提是你使用的是腾讯云轻量服务器)下述使用 PuTTY 进行演示

首先依次执行如下指令(即,安装 cloudflared)

yum install epel-release -y

yum repolist

yum install dpkg-devel dpkg-dev -y

wget https://github.com/cloudflare/cloudflared/releases/latest/download/cloudflared-linux-amd64.deb

dpkg -i ./cloudflared-linux-amd64.deb

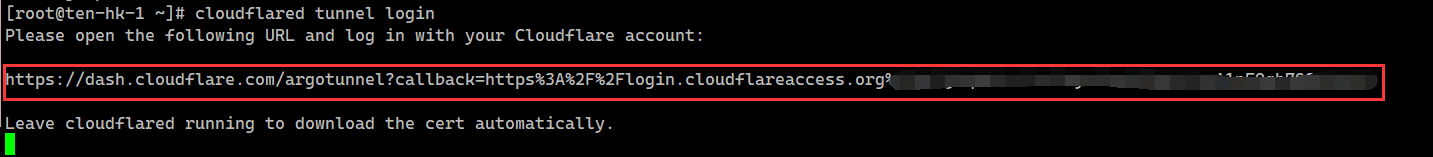

接下来使用如下指令进行登录,显示如下图

cloudflared tunnel login

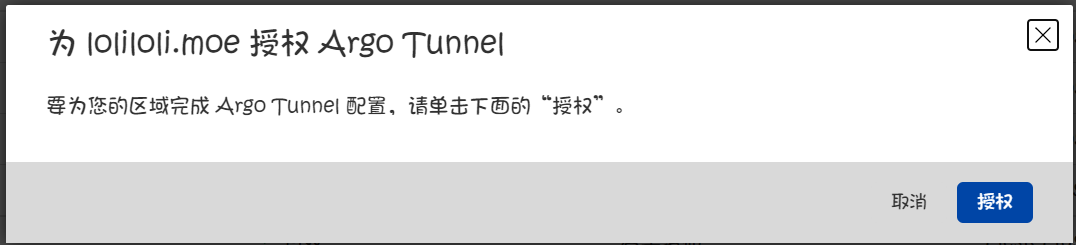

复制如上链接到浏览器,选择需要授权的域名进行授权

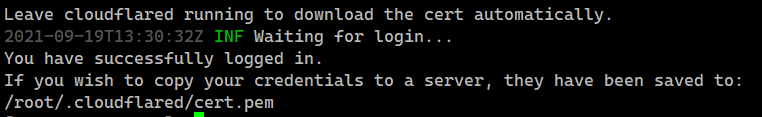

完成授权后,显示如下

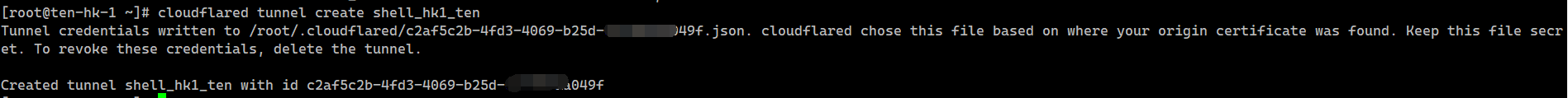

接下来需要创建一条隧道用于连接

cloudflared tunnel create <NAME>

# 此处 <NAME> 为你定义的隧道名称

提示如下则,隧道成功创建,这里请记下隧道的 ID 即如下 c2af5c2b-4fd3-4069-b25d-xxxxxxxx049f 部分

注意:如果忘记隧道 ID,也无需担心,请使用如下指令查看

cloudflared tunnel list

接下来,需要为 Cloudflared 设置一个守护进程并且保证其可以开机自动启动

使用如下指令创建一个新的文件,并且写入内容

vi /etc/systemd/system/cloudflared.service

需写入 cloudflared.service 的内容

[Unit]

Description=Argo Tunnel

After=network.target

[Service]

TimeoutStartSec=0

Type=notify

ExecStart=/usr/local/bin/cloudflared --config /root/.cloudflared/config.yml --no-autoupdate tunnel run

Restart=on-failure

RestartSec=5s

[Install]

WantedBy=multi-user.target

注意:上述 /usr/local/bin/cloudflared 为 Cloudflared 的路径 /root/.cloudflared/config.yml 为配置文件路径,下文将会说明如何设置该配置文件

设置 Cloudflare Teams 相关应用

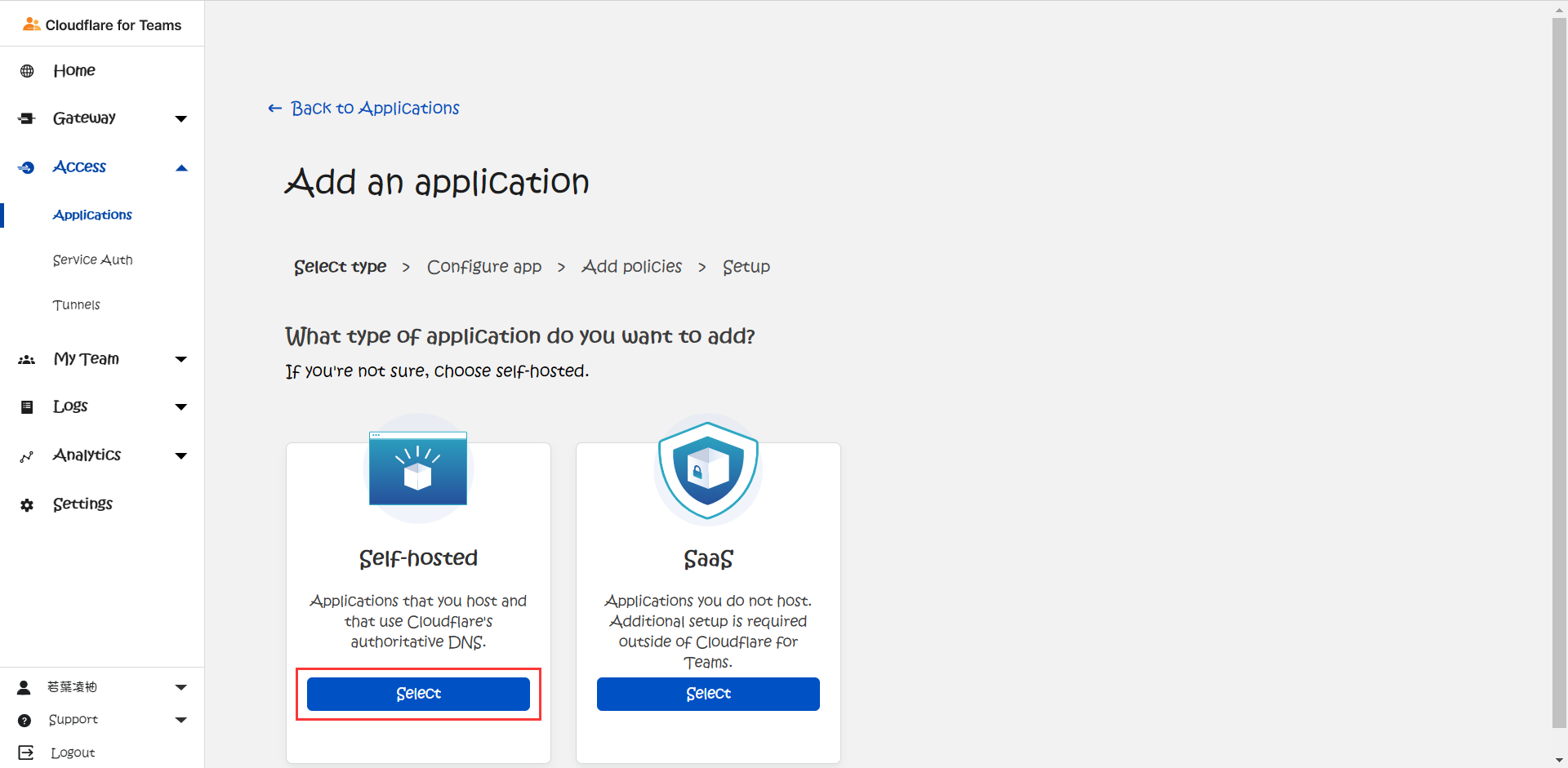

现在回到 Cloudflare Teams 页面,选择 Applications 并点击 Add an application 进入如下页面

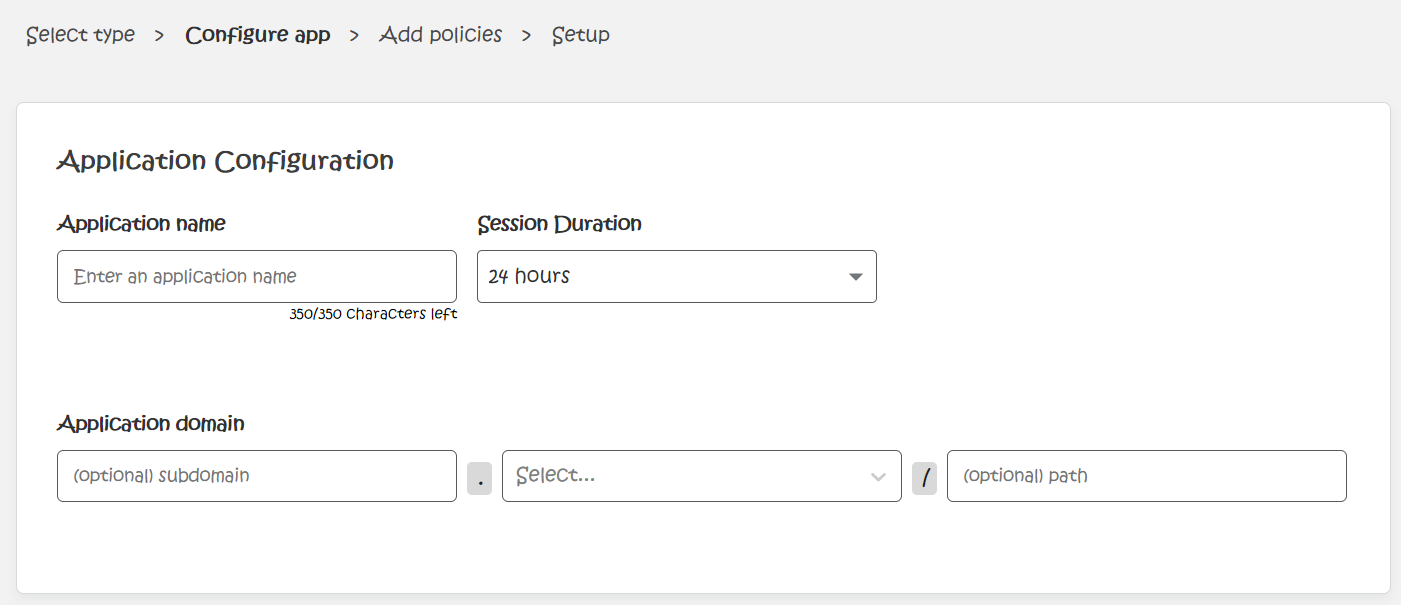

此时如上选择 Self-hosted 并进入如下页面

- Application name: 你的应用名称

- Session Duration: 会话保存时间

- Application domain: 应用域名

注意:请务必记清楚 Application domain 后续操作将会继续使用

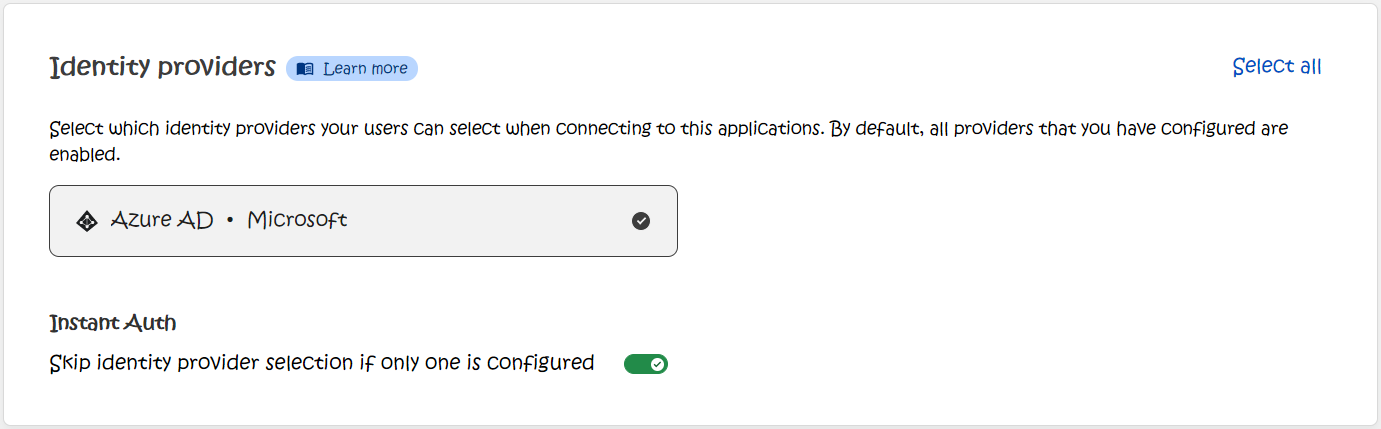

此处 Identity providers (身份提供者)选择 Azure AD 因为只有一种验证方法,因此 Instant Auth 勾上,便于直接验证跳转

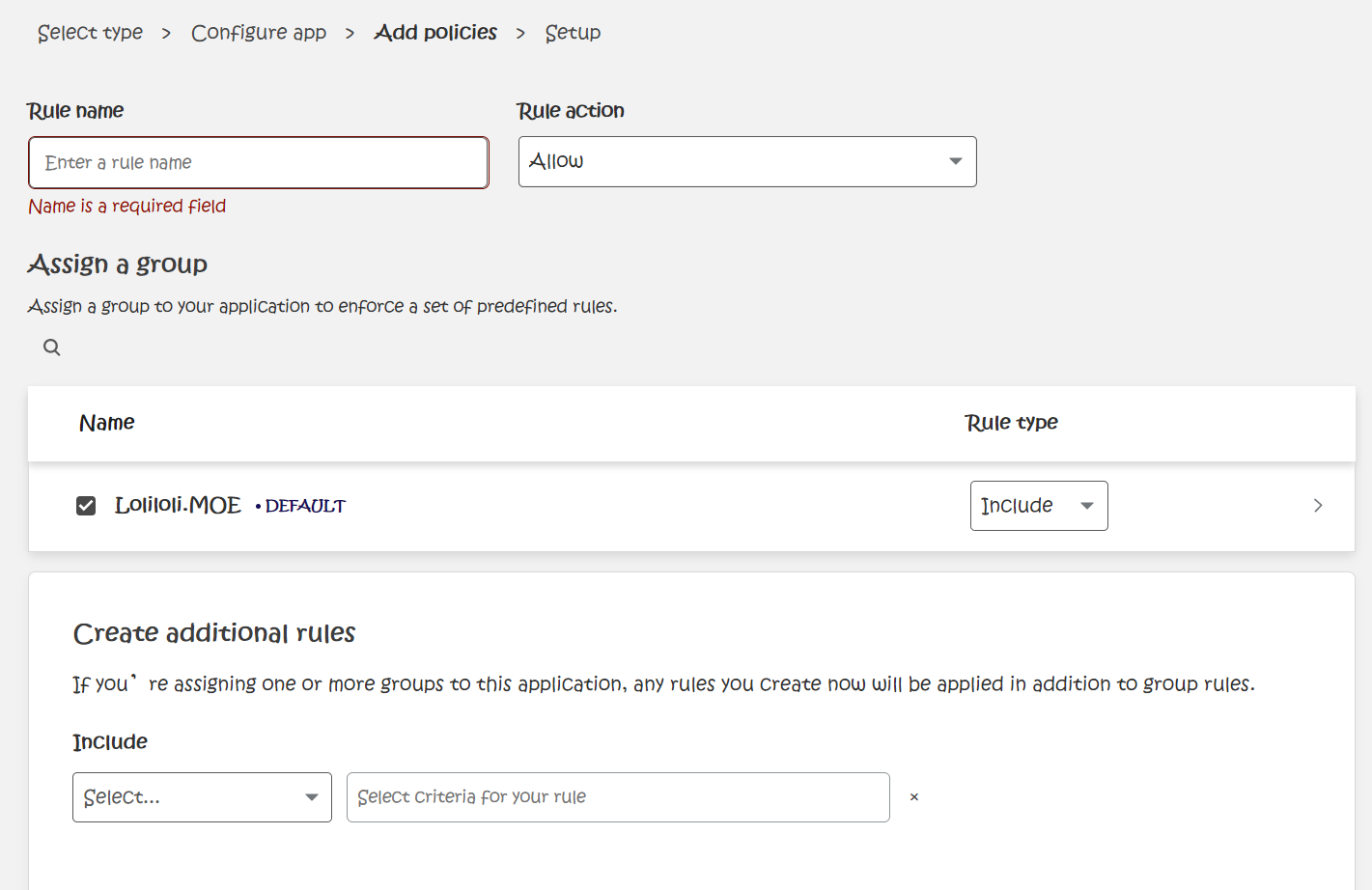

点击 Next 进入如下页面,此处 Rule name 填写规则名称(可以按照需求填写)

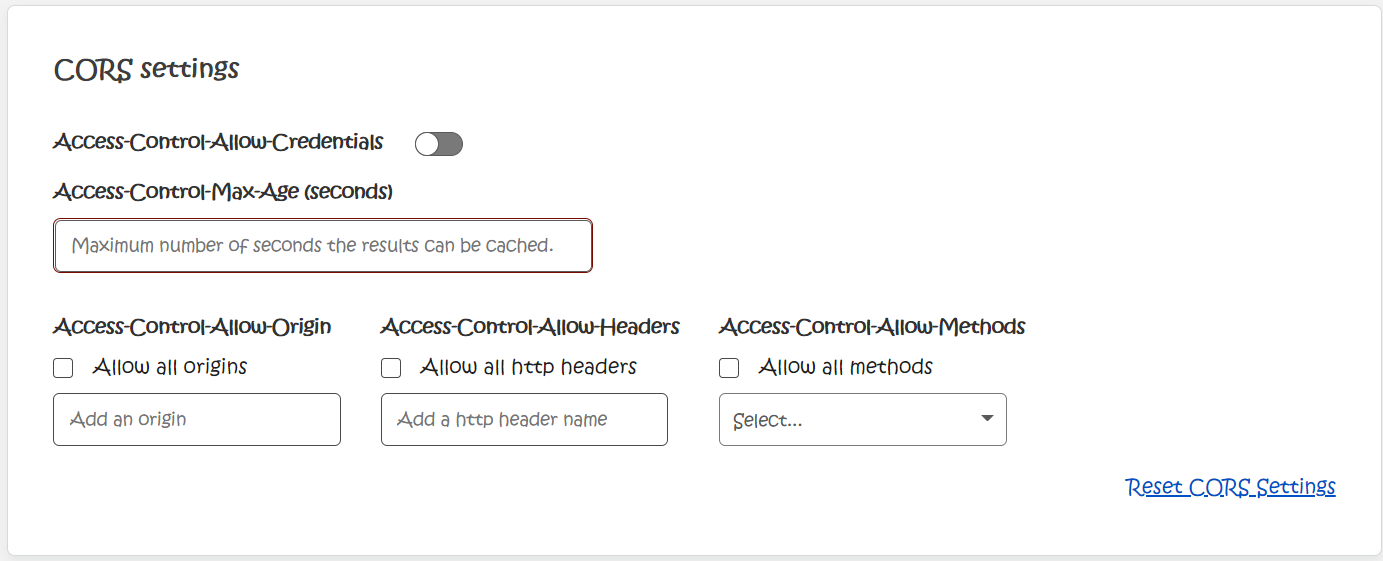

接下来下一个页面中,如下 Access-Control-Max-Age (seconds) 填写需求的合适值即可,勾选 Access-Control-Allow-Origin 、Access-Control-Allow-Methods

注意:上述 Access-Control-Allow-Origin 和 Access-Control-Allow-Methods 必须勾选,否则无法成功创建

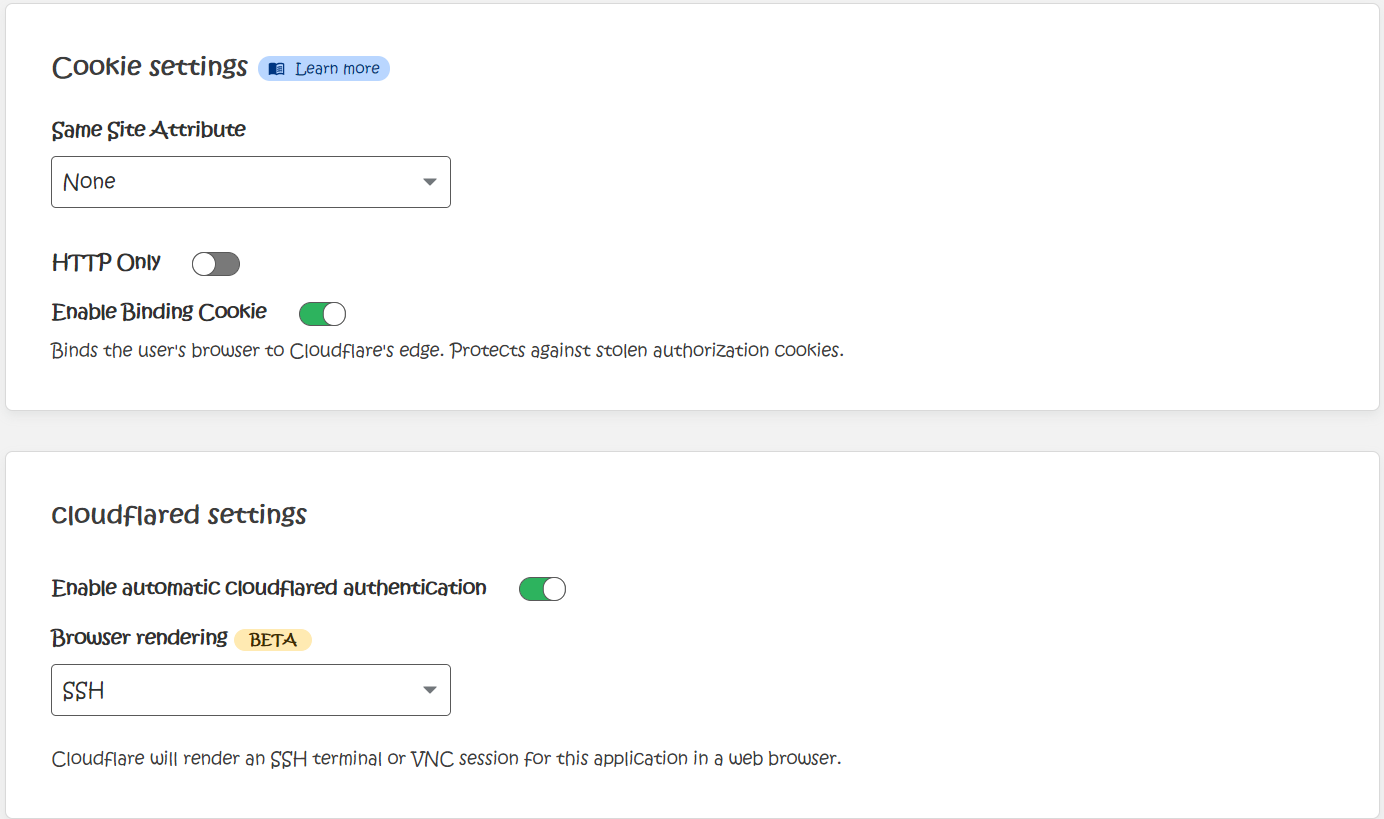

如上图,勾选 Cookie settings 下的 Enable Binding Cookie 以及 Cloudflared settings 下的 Enable automatic cloudflared authentication 并将 Browser rendering 选择为 SSH

修改 Cloudflared 配置文件并且启动隧道

首先使用如下指令创建配置文件

vi /root/.cloudflared/config.yml

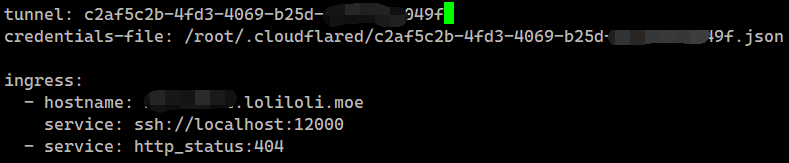

填写如下内容(注意按照自身需求填写)

tunnel: <you-tunnel-id>

credentials-file: /root/.cloudflared/<you-tunnel-id>.json

ingress:

- hostname: <Application domain>

service: ssh://localhost:<sshd-port>

- service: http_status:404

注意:这里的 you-tunnel-id 为你的隧道 ID ,Application domain 为你设置的域名 sshd-port 为你的 SSH 服务端口

填写效果如下例

附加步骤(如果使用 CNAME 将域名接入 Cloudflare 则需要进行)

添加一条 CNAME 解析记录,格式如下

<Application domain> CNAME <you-tunnel-id>.cfargotunnel.com

注意:上例使用的 CFP 面板为梦牛,这里必须注意,完成设置后务必前往 Cloudflare 检查 WebSocket 是否开启,因为梦牛有概率关闭 WebSocket 选项,而此教程所示功能需要基于 WebSocket 运行

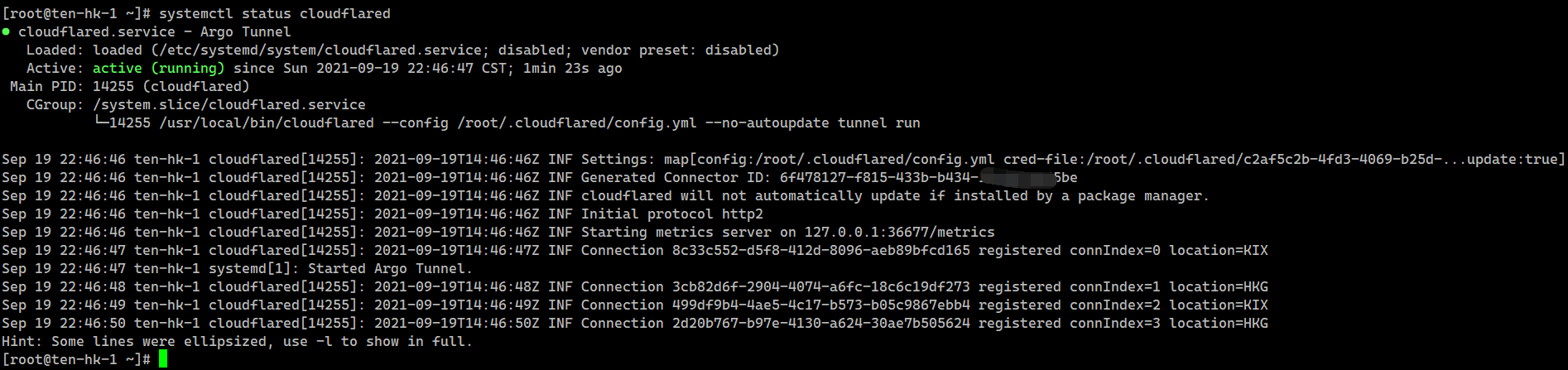

启动隧道并且测试效果

systemctl start cloudflared

systemctl status cloudflared

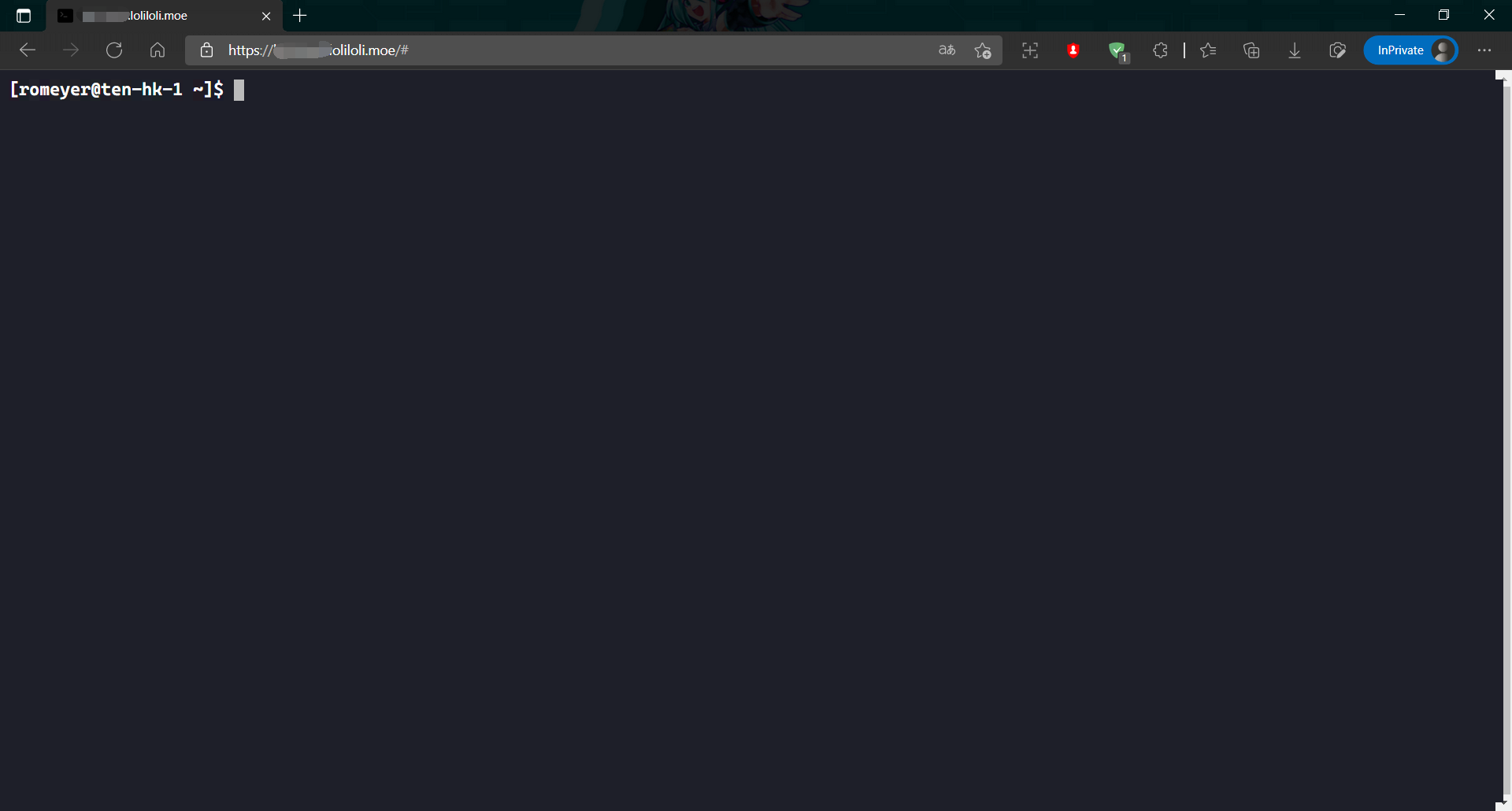

执行上述指令,内容类似于图中情况,则可以打开浏览器访问你所设置的域名并且尝试登录服务器了

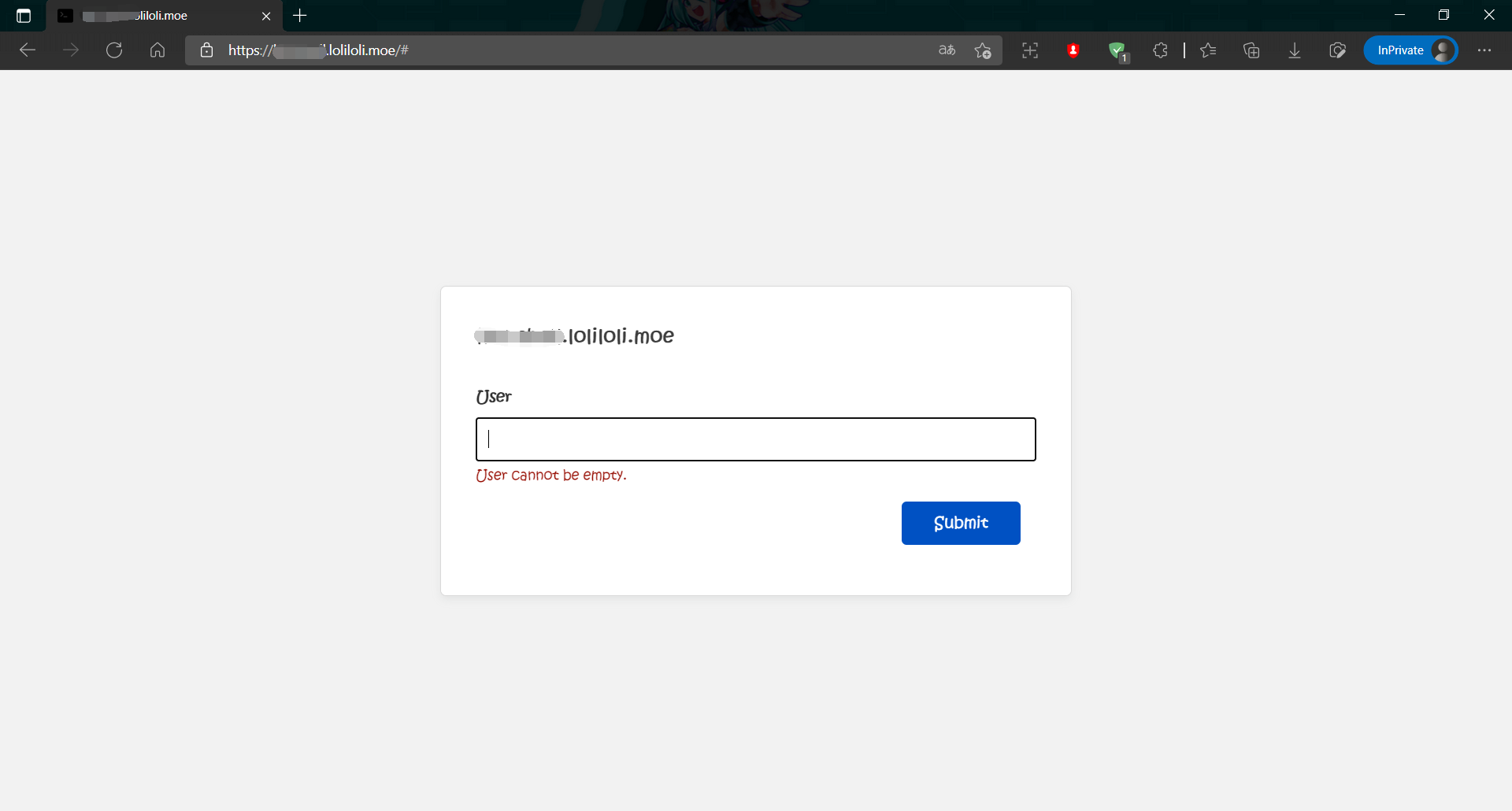

通过访问域名可以看到如下效果即可以确定运行正常且配置无误

这时方可设置隧道开机自动启动了,指令如下

systemctl enable cloudflared

设置短期证书进行安全的快速登录

得到上述结果后,可以看到,通过进行登录便可以直接访问服务器了,不过此时可以更进一步即,使用短期证书进行登录

如果需要配置短期证书,则需要注意下述几点

- 登录时的 Username 必须和 Email 前缀相同

- 不建议也也不提倡使用 root 账户直接进行登录

- 服务器必须开启允许公钥登录(下面会进行相关操作)

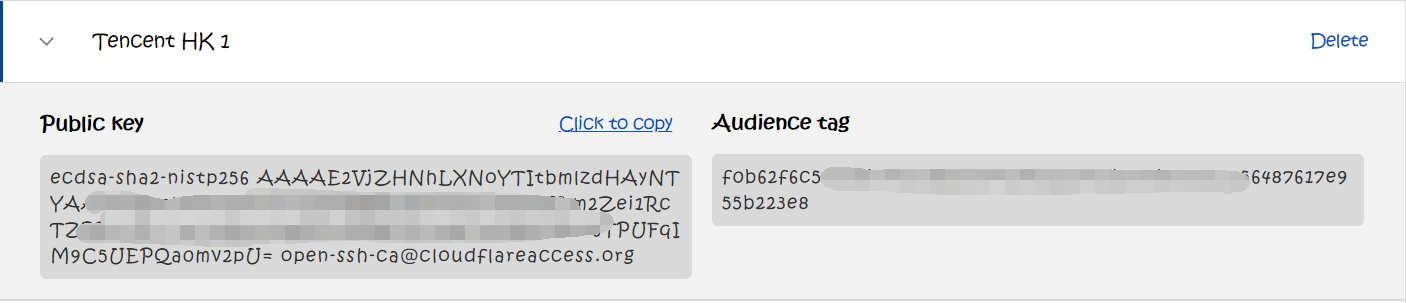

首先回到 Cloudflare Teams 并且选择 Access 下的 Service Auth 在 Application 下拉框中选择自己的应用程序,并且点击 Generate certificate 即可获得一个 Public key 如下图

复制 Public key 在终端中使用如下指令并且写入 Public key

vi /etc/ssh/ca.pub

接下来修改 SSH 配置文件

vi /etc/ssh/sshd_config

首先删除 PubkeyAuthentication yes 的注释随后在另一行添加 TrustedUserCAKeys /etc/ssh/ca.pub 完成添加后,保存退出,使用如下指令重启 sshd 服务

systemctl restart sshd

完成后添加一个和你的邮箱前缀相同名称的用户即可,指令如下

adduser <username>

如,我的邮箱为 [email protected] 则应添加 romeyer 用户

此时再次登录 WebSSH 则会发现,登录便可以直接进入终端了,效果如下

良心云近期活动推广

1 核 2G 云服务器首年50元,2 核 4G 新用户也只需要 74 一年,有兴趣可以购买一台哦 购买链接

Comments | 8 条评论

该评论为私密评论

@suyee88

呜呜呜失眠了🌚

@云云星羽 啊这…中午睡个午觉吧

我最近打算恢复原来的网站 大佬有考虑友一下吗(:з」∠)

@御神装-勿忘 可以啊

搞这么复杂 换个端口 一般不就够了吗(:з」∠) 万一我在外面想链接忘记了清缓存 感觉更加危险

@御神装-勿忘 这个倒不要紧,因为不存在缓存问题,实际上